10 avril,

|

Choisir le bon logiciel de gestion des informations de sécurité et des événements peut être une tâche ardue.

Le marché SIEM compte aujourd’hui près d’un milliard d’industries et est en pleine croissance. Gartner a prédit que les dépenses en technologies SIEM atteindraient près de milliards de dollars en 2022.

Lorsque vous envisagez des systèmes de détection des menaces, trouvez les outils dont vous aurez besoin pour protéger votre organisation contre divers types de cyberattaques. Examinez comment vous devriez construire votre protection.

Prenez le temps d’examiner les préparatifs nécessaires à une expansion réussie dans la technologie. Les avantages d’un système de sécurité solide et en temps réel valent bien l’investissement.

Qu’est-ce Que Le SIEM ?

SIEM ou Security information and event management est un ensemble d’outils qui combine SEM (gestion des événements de sécurité) et SIM (gestion des informations de sécurité). Ces deux systèmes sont essentiels et sont très étroitement liés l’un à l’autre.

SIM fait référence à la manière dont une entreprise collecte des données . Dans la plupart des cas, les données sont combinées dans un format spécifique, tel que le fichier journal. Ce format est ensuite placé dans un emplacement centralisé. Une fois que vous avez un format et un emplacement pour vos données, elles peuvent être analysées rapidement.

SIM ne fait pas référence à une solution de sécurité d’entreprise complète, bien qu’elle soit souvent confondue avec une telle solution. SIM concerne uniquement les techniques de collecte de données utilisées pour découvrir les problèmes au sein d’un système.

SEM fournit une surveillance du système en temps réel et informe les administrateurs réseau des problèmes potentiels. Il peut également établir des corrélations entre les événements de sécurité.

Que Sont Les Outils Logiciels SIEM ?

Les produits SIEM s’exécutent directement sur les systèmes qu’ils surveillent. Le logiciel envoie les informations du journal à un portail central. Il s’agit généralement d’un serveur cloud car il dispose d’une surveillance de sécurité plus robuste que le matériel interne. Ils offrent également un degré de séparation pour une protection supplémentaire.

Une console fournit aux clients des aides visuelles filtrées par des paramètres locaux. Les incidents de cybersécurité peuvent être identifiés, recréés et audités via des journaux de comptabilité.

Fonctionnement De La Gestion Des événements D’informations De Sécurité

SIEM fonctionne en identifiant la corrélation entre des entrées de journal distinctes . Les plates-formes plus avancées incluent également l’analyse du comportement des entités et des utilisateurs (UEBA). D’autres systèmes peuvent également inclure SOAR. SOAR signifie « Orchestration de sécurité et réponse automatisée ». UEBA et SOAR sont très utiles dans des cas spécifiques.

La gestion des informations de sécurité et des événements fonctionne également en surveillant et en enregistrant les données. La plupart des experts en opérations de sécurité considèrent que les outils SIEM sont plus qu’une simple solution de surveillance et de journalisation.

Un système de sécurité SIEM comprend :

- Développe activement des listes de menaces mondiales basées sur le renseignement.

- Collecte de journaux à partir de sources de renseignements approuvées.

- Une solution SIEM consolide et analyse le fichier journal, y compris des données d’analyse supplémentaires pour enrichir les journaux.

- Trouve des corrélations de sécurité dans vos journaux et les étudie.

- Si une règle SIEM est déclenchée, le système notifie automatiquement le personnel.

Bonnes Pratiques D’utilisation D’une Solution SIEM

Identifier les actifs critiques à sécuriser

La première chose que les organisations doivent faire est d’identifier les actifs critiques grâce à la gestion des risques de sécurité. L’identification mène à la priorisation. Aucune entreprise n’a les ressources nécessaires pour tout protéger de la même manière. La hiérarchisation des actifs permet à une organisation de maximiser sa sécurité dans le cadre d’un budget.

La hiérarchisation des actifs aide également à choisir une solution SIEM

Comprendre les besoins d’une entreprise aide également à faire évoluer la plate-forme SIEM utilisée. La technologie SIEM peut faciliter les efforts de conformité de bas niveau sans trop de personnalisation.

La visibilité de l’entreprise est un tout autre objectif. Cela nécessite un niveau de déploiement beaucoup plus élevé. Cet objectif ne nécessite pas autant de personnalisation. Votre entreprise connaît-elle ses objectifs ? Prenez le temps d’élaborer une stratégie détaillée avant d’investir.

Former le personnel à comprendre le logiciel SIEM

La deuxième étape consiste à s’assurer que le personnel interne comprend le SIEM comme une plate-forme.

Quels fichiers journaux système la solution technologique SIEM surveillera-t-elle ? Votre entreprise utilise-t-elle une variété de journaux ? Vous pouvez traiter les données différemment dans différents services. Vous devez normaliser ces journaux avant qu’une sécurité SIEM ne vous aide. Des journaux différents ne permettent pas au système de s’exécuter au maximum de son potentiel ou de fournir des rapports exploitables. Pourquoi? Les données ne sont pas cohérentes.

Créer une stratégie de mise à l’échelle

Certaines entreprises dupliquent une stratégie d’exploitation forestière à mesure qu’elles se développent. Le besoin de serveurs finira par augmenter. Ce faisant, l’entreprise reproduit les règles de journalisation. Les fichiers journaux se copieront au fil du temps. Cela permet de conserver les enregistrements si une entreprise est acquise ou fusionne avec une autre.

La création d’une stratégie viable devient plus difficile si les serveurs sont répartis sur différents fuseaux horaires et emplacements. Idéalement, vous devriez normaliser le fuseau horaire que votre organisation utilisera. Des horodatages non synchronisés peuvent résulter de la négligence de cette étape. Enfin, configurez le triage des incidents potentiels sur le système.

Assurez-vous que la solution SIEM répond à vos besoins

Chaque gestion des informations de sécurité et des événements est accompagnée d’une exigence de collecte de journaux. Par exemple, les journaux Syslog se connectent via des agents externalisés. Les journaux de Microsoft traitent des agents installés localement. Les journaux sont ensuite collectés de manière centralisée à partir d’un appel de procédure à distance ou d’une instrumentation de gestion Windows. Ce n’est qu’alors qu’ils sont transmis aux appareils qui collectent les journaux.

Les cadres sont chargés de déterminer les besoins de sécurité de chaque actif prioritaire. Ceci est essentiel pour produire des résultats mesurables et exploitables à partir d’un SIEM.

Consigner uniquement les actifs critiques (au début)

Les fonctionnalités secondaires peuvent être déployées après la configuration de l’environnement de journal complet. Cette gestion étape par étape permet d’éviter les erreurs. Cela aide également à retenir l’engagement total jusqu’à ce que le SIEM soit testé.

Principaux Outils SIEM Et Solutions Logicielles à Considérer

Les capacités de chaque produit SIEM répertorié ci-dessous varient. Assurez-vous de vérifier chaque système en fonction de vos besoins individuels.

OSSEC

Le SIEM open source est assez populaire. OSSEC est le plus souvent utilisé comme système basé sur l’hôte pour la prévention et la détection des intrusions. Ce système est souvent abrégé en IDS. OSSEC fonctionne avec les serveurs Solaris, Mac OS, Linux et Windows et Mac OS. Il fonctionne bien en raison de sa structure. Deux composants composent OSSEC : 1. l’agent hôte et 2. les applications principales.

OSSEC permet une surveillance directe de la détection des rootkits, de l’intégrité des fichiers et des fichiers journaux. Il peut également se connecter aux plates-formes IDS basées sur la messagerie, le FTP, le Web, le pare-feu et le DNS. Vous pouvez également synchroniser l’analyse des journaux à partir des principaux services du réseau commercial.

Renifler

Snort est un IDS basé sur le réseau. Il vit plus loin de l’hôte, ce qui lui permet d’analyser et de surveiller plus de trafic. En tant que l’un des meilleurs outils SIEM, Snort analyse votre flux réseau en temps réel. Son affichage est assez robuste : vous pouvez vider des paquets, effectuer des analyses ou afficher des paquets en temps réel.

Si votre lien réseau a un débit de 100 Gbps ou plus, Snort peut être le produit pour votre entreprise. La configuration a une courbe d’apprentissage relative élevée, mais le système vaut la peine d’attendre. Assurez-vous que votre personnel maîtrise parfaitement l’utilisation de Snort. Il possède de solides capacités d’analyse et de filtrage ainsi que ses plugins de sortie hautes performances. Vous pouvez utiliser cet outil SIEM de plusieurs façons.

WAPITI

ELK est peut-être la solution la plus populaire sur le marché. La pile ELK est la combinaison de produits des fournisseurs SIEM Elasticsearch, Logstash et Kibana.

Elasticsearch fournit le moteur pour stocker les données. Il est considéré comme une solution de pointe sur le marché.

Logstash peut recevoir vos données de journal de n’importe où. Il peut également améliorer, traiter et filtrer vos données de journal si nécessaire.

Enfin, Kibana vous livre vos visuels. Il n’y a aucun débat dans le monde de l’informatique sur les capacités de Kibana. Il est considéré comme le meilleur système de visualisation analytique open source produit dans l’industrie à ce jour.

Cette pile constitue la base de nombreuses plates-formes commerciales de gestion des informations et des événements de sécurité. Chaque programme se spécialise, ce qui rend l’ensemble de la pile plus stable. C’est un excellent choix pour des performances élevées et une courbe d’apprentissage relativement simple.

Prélude

Utilisez-vous divers outils open source ? Prelude est la plateforme qui les combine tous. Il comble certaines lacunes que Snort et OSSEC ne priorisent pas.

Prelude vous donne la possibilité de stocker les journaux de plusieurs sources en un seul endroit. Pour ce faire, il utilise la technologie IDMEF (Intrusion Detection Message Exchange Format). Vous gagnez la capacité d’analyser, de filtrer, de corréler, d’alerter et de visualiser vos données. La version commerciale est plus robuste que la version open-source. Si vous avez besoin de performances optimales, optez pour le commercial.

Solution SIEM OSSIM

ELK est l’une des meilleures solutions SIEM. L’OSSIM suit de près. OSSIM est la sœur open source du package Unified Security Management d’Alien Vault. Il dispose d’un cadre de test automatisé qui rappelle Prelude. Il est considéré comme un excellent outil.

OSSIM est plus robuste en tant qu’offre commerciale. Le SIEM, version open source, fonctionne bien avec les micro déploiements. Obtenez l’offre commerciale si vous avez besoin de performances à grande échelle.

Gestionnaire De Journaux SolarWinds SIEM

Vous obtenez gratuitement l’analyseur de journaux d’événements et le consolideur de gestion à titre d’essai. Les systèmes SolarWinds SIEM vous permettent d’afficher les journaux sur plusieurs systèmes Windows. Vous pouvez filtrer vos journaux et modèles. Le gestionnaire d’événements de sécurité vous donne la capacité d’évaluer et de stocker vos données de journal historiques.

SolarWinds est l’un des outils de sécurité SIEM d’entrée de gamme les plus compétitifs du marché . Il offre toutes les fonctionnalités de base que vous attendez, y compris une gestion étendue des journaux et d’autres fonctionnalités.

C’est un excellent outil pour ceux qui cherchent à exploiter les journaux d’événements Windows en raison de la réponse détaillée aux incidents et convient à ceux qui souhaitent gérer activement leur infrastructure réseau contre les menaces futures.

Une fonctionnalité intéressante est la conception détaillée et intuitive du tableau de bord. L’utilisateur peut identifier rapidement toute anomalie grâce à l’affichage attrayant et facile à utiliser.

La société offre une assistance 24 heures sur 24 et 7 jours sur 7 comme incitation de bienvenue, vous pouvez donc les contacter pour obtenir des conseils si vous rencontrez des problèmes.

Logiciel SIEM LogFusion

LogFusion est un programme simple. Il a un portail utilisateur simple et une courbe d’apprentissage plate. Si vous souhaitez gérer la journalisation à distance, les vidages de journaux et les canaux d’événements à distance à partir d’un seul écran, cette plate-forme est faite pour vous.

Gestionnaire De Journaux D’événements Netwrix

Si vous n’avez pas besoin de toutes les fonctionnalités d’Auditor, le gestionnaire de journaux d’événements Netwrix peut vous convenir. Vous obtenez la consolidation des événements de tout un réseau en un seul endroit. Vous pouvez créer des alertes par e-mail en temps réel. Vous disposez également d’une capacité limitée d’archivage et de certains critères d’alerte filtrant pour une mesure supplémentaire.

McAfee Enterprise Security Manager SIEM

McAfee Enterprise Security Manager est l’une des meilleures options d’analyse. Il vous permet de collecter une variété de journaux sur un large éventail d’appareils à l’aide du système Active Directory.

En matière de normalisation, le moteur de corrélation de McAfee compile des sources de données disparates de manière efficace et efficiente. Cela garantit qu’il est plus facile de détecter lorsqu’un événement de sécurité nécessite une attention.

Avec ce package, les utilisateurs ont accès à la fois au support technique McAfee Enterprise et au support technique McAfee Business. L’utilisateur peut choisir de faire visiter son site par un gestionnaire de compte d’assistance deux fois par an s’il le souhaite, ce qui est recommandé pour tirer le meilleur parti des services.

Ce choix est idéal pour les moyennes et grandes entreprises à la recherche d’une solution complète de gestion des événements de sécurité.

RSA NetWitness

RSA NetWitness propose une solution complète d’analyse de réseau. Pour les grandes organisations, il s’agit de l’un des outils les plus complets disponibles.

Cependant, si vous cherchez quelque chose de simple, ce n’est pas ça. L’outil n’est pas très facile à utiliser

Et la configuration peut prendre beaucoup de temps. Bien qu’une documentation utilisateur complète puisse vous aider lors de la configuration, les guides ne vous aident pas pour tout.

Plateforme D’intelligence De Sécurité LogRhythm

LogRhythm peut aider de nombreuses manières, de l’analyse comportementale à la corrélation des journaux et même à l’intelligence artificielle. Le système est compatible avec une large gamme d’appareils et de types de journaux.

Lorsque vous envisagez de configurer vos paramètres, la plupart des activités sont gérées via le gestionnaire de déploiement. Par exemple, vous pouvez utiliser l’assistant hôte Windows pour parcourir les journaux Windows. C’est un outil performant qui vous aidera à déterminer ce qui se passe sur votre réseau.

L’interface a une courbe d’apprentissage, mais le manuel d’instructions est complet et aide. Le manuel fournit des hyperliens vers les fonctions afin que vous puissiez trouver les liens qui vous aideront.

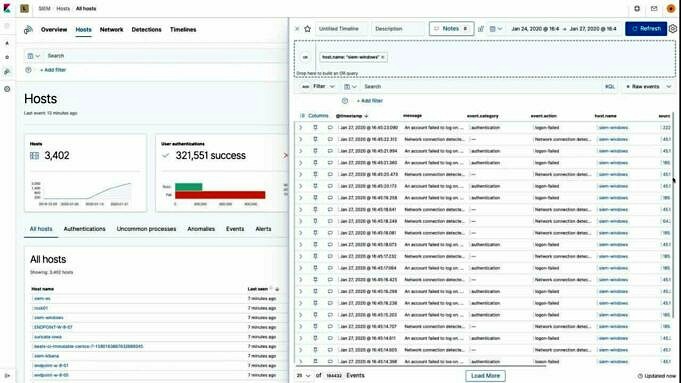

Sécurité D’entreprise Splunk

Splunk est l’une des solutions de gestion SIEM, sinon la plus populaire au monde.

Ce qui distingue le quadrant magique de Splunk des autres, c’est qu’il a intégré l’analyse au cœur de son SIEM. Les données du réseau et de la machine peuvent être surveillées en temps réel pendant que le système recherche les vulnérabilités et les faiblesses. Les alertes d’affichage peuvent être définies par vous.

L’interface utilisateur est incroyablement simple lorsqu’il s’agit de répondre aux menaces, et l’enquêteur d’actifs fait un excellent travail pour signaler les actions malveillantes.

Papertrail Par SolarWinds Gestion Des Journaux SIEM

Papertrail est un outil de gestion de journaux basé sur le cloud qui fonctionne avec n’importe quel système d’exploitation.

Papertrail a des capacités SIEM parce que l’interface de l’outil inclut des capacités de filtrage et de tri des enregistrements, et ces choses, à leur tour, vous permettent d’effectuer une analyse des données.

Les transferts, le stockage et l’accès aux données sont tous protégés par cryptage. Seuls les utilisateurs autorisés sont autorisés à accéder aux données de votre entreprise stockées sur le serveur, et la configuration de comptes d’utilisateurs illimités est simple.

Des alertes de performances et d’anomalies sont fournies et paramétrables via le tableau de bord et sont basées sur les signatures de détection et d’intrusion stockées dans la base de données des menaces Papertrail.

Papertrail stockera également vos données de journal, les rendant disponibles pour analyse.

Logstash

Logstash est l’une des trois solutions logicielles qui fonctionnent ensemble pour créer un système SIEM complet . Chaque application peut être utilisée avec les autres outils comme bon lui semble. Chaque produit peut être considéré comme un logiciel SIEM, mais utilisés ensemble, ils forment un système SIEM.

Il n’est pas obligatoire de les utiliser ensemble. Tous les modules sont open source et gratuits pour l’utilisateur.

Logstash collecte les données de journal du réseau et les écrit dans un fichier. Vous pouvez spécifier dans les paramètres de Logstash quels types d’enregistrements il doit gérer, de sorte que vous pouvez ignorer des sources spécifiques si vous le souhaitez.

Le système a son propre format d’enregistrement et l’interface de fichier Logstash peut réinterpréter les données dans d’autres formes de livraison.

Outils Et Technologie SIEM : Principaux Points à Retenir

Les outils de cybersécurité et la détection des menaces sont indispensables pour sécuriser les données et éviter les temps d’arrêt. Les systèmes vulnérables sont toujours la cible des pirates, et c’est pourquoi les produits de gestion des informations et des événements de sécurité sont devenus un aspect crucial dans l’identification et la gestion des cyberattaques.

Les meilleurs produits SIEM fournissent une analyse en temps réel des alertes de sécurité et sont essentiels pour identifier les cyberattaques.