|

Chaque entreprise qui utilise la cryptographie pour protéger les données sensibles doit suivre les meilleures pratiques de gestion des clés de chiffrement. Ces pratiques assurent la sécurité des clés cryptographiques tout au long de leur cycle de vie et garantissent que les mesures de cybersécurité ne sont pas insuffisantes en raison d’un manque de gestion appropriée des clés.

Cet article présente 16 bonnes pratiques de gestion des clés de chiffrement qui vous permettent de garder le contrôle de votre stratégie de chiffrement. La mise en œuvre des mesures ci-dessous permet d’éviter les violations de données, d’éviter les amendes et de garantir que les chiffrements restent sûrs et efficaces.

Notre introduction à la gestion des clés offre un aperçu approfondi de la manière dont les entreprises utilisent le chiffrement et la cryptographie pour assurer la sécurité des données sensibles.

Utiliser Des Algorithmes Et Des Tailles De Clé Appropriés

Sélectionnez l’algorithme et la taille de clé appropriés pour chaque clé de chiffrement. Cette décision dépend du cas d’utilisation et doit prendre en compte :

- Risques de sécurité.

- Durée de vie des clés.

- La quantité et la valeur des données cryptées.

- Exigences de performances.

Selon le cas d’utilisation, vous pouvez soit utiliser :

- Algorithmes symétriques (comme AES).

- Algorithmes asymétriques (tels que RSA ou ECDSA).

Les algorithmes symétriques sont un bon choix pour protéger les données au repos, utilisez donc cette approche pour assurer la sécurité des bases de données. Le chiffrement asymétrique est idéal pour protéger les données en mouvement, telles que les e-mails ou le contenu Web. Le choix de la bonne taille de clé nécessite un équilibrage.

Des clés plus grandes entraînent un chiffrement plus sécurisé, mais la longueur de la clé peut avoir un impact sur les performances. Soyez sensible à la taille des clés, car les grandes clés causent souvent des problèmes. Par exemple, l’utilisation du chiffrement symétrique AES-256 pour tous les processus sécurisera votre système, mais vous rencontrerez des problèmes de performances.

S’appuyer Sur Le Principe Du Moindre Privilège

Les employés ne doivent avoir accès qu’aux clés dont ils ont besoin pour s’acquitter de leurs fonctions et tâches. La même base de besoin de savoir s’applique également aux applications. S’assurer que seuls les utilisateurs et les systèmes autorisés peuvent accéder à une clé permet :

- Limitez les options pour un attaquant avec une clé compromise.

- Réduire la surface d’attaque.

- Réduisez le pool de suspects en cas de violation.

- Limitez le risque de menace interne.

- Empêcher les mouvements latéraux entre les systèmes.

Authentifiez correctement les utilisateurs chaque fois qu’ils accèdent, gèrent ou utilisent une clé de chiffrement. Utilisez les contrôles d’accès basés sur les rôles (RBAC) pour restreindre les autorisations en fonction des tâches spécifiques de chaque utilisateur.

Envisagez d’utiliser le principe du double contrôle (aka quatre yeux) pour les touches responsables des opérations vitales, telles que la rotation ou la suppression. Cette pratique nécessite au moins deux personnes autorisées à approuver le processus avant qu’il ne puisse commencer.

Notre article sur la sécurité zéro confiance explique comment le principe du moindre privilège peut être l’épine dorsale d’une stratégie de sécurité.

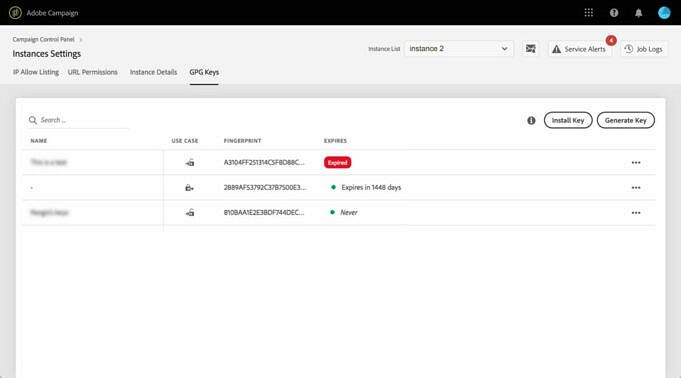

Rotation Régulière Des Clés

Chaque clé de votre organisation doit avoir une période de chiffrement pendant laquelle une clé est fonctionnelle. Vous calculez la période crypto en tenant compte de deux facteurs :

- La période d’utilisation de l’expéditeur (OUP) : Le temps pendant lequel vous appliquez la protection cryptographique à un système.

- La période d’utilisation du destinataire (RUP) : Le temps pendant lequel les utilisateurs peuvent déchiffrer les données avec une clé spécifique.

Les deux périodes commencent simultanément et sont flexibles, alors définissez la période de chiffrement en fonction de :

- La force de l’algorithme de chiffrement.

- La valeur des données cryptées.

- Longueur de clé.

- Le risque de sécurité.

- Dispositions légales.

Une fois la période de chiffrement expirée, exécutez une rotation pour remplacer l’ancienne clé par une nouvelle. Limiter la quantité de données que vous chiffrez avec une seule clé réduit le risque de perte ou de vol d’informations d’identification. Idéalement, le processus de rotation devrait être automatique pour éviter les erreurs humaines et libérer l’équipe des tâches répétitives.

Centralisez La Gestion De Votre Clé De Chiffrement

Une seule entreprise peut s’appuyer sur des centaines voire des milliers de clés de chiffrement. Une plate-forme de gestion centralisée permet d’organiser, de protéger, de gérer et d’utiliser toutes ces clés. Une plateforme centralisée mène à :

- Une gestion simplifiée qui supprime la nécessité d’utiliser un ensemble d’outils différents.

- Processus de génération, de stockage et de distribution rationalisés et sûrs.

- Visibilité totale sur la façon dont les employés et les équipes utilisent les clés.

La gestion centralisée des clés réduit les risques, améliore l’efficacité et simplifie les tâches administratives. Vous pouvez utiliser cette stratégie pour :

- Créez des politiques et des procédures pour toutes les opérations liées aux clés (contrôles d’accès, séparation des tâches, répartition des connaissances, etc.).

- Mettez en œuvre diverses options d’automatisation et éliminez les tâches manuelles.

- Assurez un journal d’audit complet et suivez les activités.

- Contrôlez l’accès aux clés précieuses avec des profils d’utilisateur, des rôles et des informations d’identification.

- Assurez-vous que la gestion des clés peut évoluer aux côtés de votre entreprise.

- Réduisez les coûts en automatisant les tâches et en réduisant le nombre de membres du personnel nécessaires.

Notre plate-forme de gestion du chiffrement vous permet de centraliser toutes les tâches liées aux clés et de gérer votre stratégie de cryptographie à partir d’un seul écran.

Ne Codez Jamais Vos Clés En Dur

L’inclusion de matériel clé dans le code source est un problème de sécurité important. Si le code est public, un attaquant a un moyen direct de lire la clé. Même si le code est privé, l’équipe de développement devient une cible de choix pour les pirates et votre surface d’attaque augmente inutilement.

Comme un attaquant peut obtenir une clé sans compromettre l’application de gestion, vous pouvez subir des violations totalement non détectées. Outre l’introduction de risques inutiles, le codage en dur d’une clé pose également un problème pour les roulements et l’agilité cryptographique globale.

Tirez Pleinement Parti De L’automatisation

S’appuyer sur la gestion manuelle des clés prend du temps, coûte cher et est sujet aux erreurs. L’automatisation vous permet de :

- Éliminez les tâches répétitives.

- Accélérez toutes les opérations liées aux clés.

- Limitez la marge d’erreur humaine.

- Réduire le nombre de membres du personnel requis.

- Clarifiez l’emploi du temps de l’équipe et permettez aux employés de se concentrer sur l’innovation et les améliorations.

- Appliquez de manière plus fiable les politiques de sécurité et les activités de journalisation.

- Atteindre des niveaux de disponibilité élevés pour les clés.

L’automatisation de la gestion des clés améliore les processus tout au long du cycle de vie d’une clé. Pensez donc à automatiser les opérations suivantes :

- Génération de nouvelles paires de clés.

- Rotation des clés à intervalles définis pour éviter de dépasser leur période de cryptage.

- Sauvegarde des clés.

- Révocation de l’accès aux clés.

- Détruire les clés obsolètes ou compromises.

Plus vous utilisez de touches, plus l’automatisation devient précieuse. Au fur et à mesure que votre entreprise évolue et que le nombre de clés augmente, s’appuyer sur des tâches manuelles devient un risque de sécurité plus important.

Créer Et Appliquer Des Politiques à L’échelle De L’entreprise

Les politiques de sécurité dictent comment les membres du personnel et les équipes doivent stocker, utiliser et gérer les clés. Ces politiques prévoient :

- Instructions et règles tout au long du cycle de vie d’une clé.

- Exigences pour assurer la sécurité opérationnelle et la conformité.

- Directives sur ce que les utilisateurs peuvent et ne peuvent pas faire avec les clés.

- Les responsabilités pour la gestion du matériel de chiffrement cryptographique.

Une fois que vous avez préparé vos politiques, organisez des sessions de formation pour vous assurer que les employés savent ce que vous attendez de l’équipe. Une plate-forme centralisée est la méthode la plus fiable pour appliquer, mettre à jour et communiquer les politiques.

De plus, si vos chiffrements reposent sur le cloud, assurez-vous que vos politiques de gestion des clés et de sécurité du cloud s’alignent bien les unes sur les autres.

Stocker Des Clés Sur Un HSM

Un HSM (module de sécurité matériel) est un dispositif physique qui stocke des clés et vous permet d’effectuer des opérations cryptographiques sur site. Ces appareils offrent une sécurité physique et logique renforcée, car le vol d’une clé d’un HSM nécessite qu’un attaquant :

- Entrez par effraction dans votre établissement.

- Volez la carte d’accès nécessaire pour accéder au HSM.

- Sortez l’appareil des locaux sans vous faire remarquer.

- Contourner l’algorithme de cryptage qui protège les clés.

S’appuyer sur un HSM dans le cloud est également une méthode viable. Dans ce scénario, le succès dépend des niveaux de sécurité du fournisseur de services cloud, donc toujours du côté d’un fournisseur réputé si vous choisissez cette option.

Découvrez la sécurité des centres de données et les mesures que vous devez mettre en œuvre pour protéger vos installations contre les intrus.

Tâches Distinctes Des Employés

La séparation des tâches de gestion des clés est une pratique essentielle pour toute organisation soucieuse de la sécurité. Cette stratégie vous oblige à répartir les responsabilités des tâches critiques entre différents membres du personnel.

- Limitez les options pour les intrus se faisant passer pour des employés.

- Minimisez le potentiel de fraudes et de menaces internes.

Par exemple, vous pouvez charger une personne d’autoriser l’accès, une autre de distribuer les clés et une troisième de créer les clés. Dans ce scénario, l’utilisateur qui autorise l’accès ne peut pas voler la clé pendant la distribution ou connaître la valeur de la clé pendant la phase de génération.

Distribution Sécurisée En Ligne Et Hors Ligne

Les entreprises doivent utiliser une API sécurisée spécialement conçue pour distribuer en toute sécurité les clés du point de création au système ou à la personne qui les utilisera. Considérer ce qui suit:

- Pour la distribution en ligne, vous devez chiffrer les clés et les envoyer via un protocole TLS (Transport Layer Security) sécurisé.

- Pour le transport hors ligne, chiffrez la clé et divisez-la en 2 ou 3 composants inutiles en eux-mêmes.

La division des clés figure parmi les meilleures pratiques de gestion des clés de chiffrement. Avec cette stratégie, un composant perdu ne mène pas à une clé volée à moins que l’attaquant ne puisse rassembler d’autres parties.

Envisagez d’utiliser la cryptographie en boîte blanche lorsque les clés arrivent à destination. La cryptographie en boîte blanche utilise un algorithme logiciel pour protéger les clés, où qu’elles se trouvent ou si elles disposent d’un support matériel.

Sauvegardes Et Récupération De Clés Fiables

Si votre stockage rencontre une erreur ou si quelqu’un l’attaque, vous devez avoir la possibilité de restaurer les clés. Ne pas pouvoir récupérer une clé peut entraîner une perte permanente de données cryptées. Assurez-vous d’avoir des sauvegardes robustes qui vous permettent de restaurer les clés perdues rapidement et de manière fiable. Les bonnes pratiques incluent :

- Protéger les sauvegardes avec un chiffrement symétrique.

- Utilisation de sauvegardes immuables pour empêcher la falsification des données.

- Sauvegarde des clés plusieurs fois par jour.

- Exécution de vérifications périodiques de l’application de sauvegarde pour s’assurer que tout fonctionne correctement.

Pistes D’audit Fiables

Une journalisation et des rapports sécurisés, automatisés et centralisés sont essentiels pour une gestion des clés sûre et conforme. Les bonnes pratiques incluent :

- Conserver un historique complet de chaque clé tout au long de son cycle de vie.

- Journalisation des détails de chaque interaction avec la clé, y compris l’objectif, l’utilisateur (personne ou système), les données consultées, les requêtes et l’heure d’utilisation.

- Journalisation des connexions réussies et tentées.

Aide à la journalisation et à la génération de rapports claire et détaillée avec :

- Préparation des audits de conformité.

- Médecine légale post-incident.

- Comprendre les mécanismes de votre gestion des clés.

- Trouver des opportunités d’amélioration du système.

Envisagez d’intégrer votre plate-forme de gestion de clés à un outil SIEM pour permettre une analyse et des rapports plus approfondis.

N’utilisez Jamais La Même Clé à Des Fins Différentes

Chaque clé ne doit avoir qu’un seul objectif, par exemple :

- Chiffrement ou déchiffrement des données.

- Authentification d’utilisateur.

- Signatures numériques.

- Emballage de clé.

Assurez-vous que les employés n’utilisent jamais de clés en double pour différentes tâches. S’en tenir à des clés à usage unique est la stratégie la plus sûre.

Gardez Les Clés à L’écart Des Données Cryptées

Ne conservez jamais la clé dans la même base de données que les données cryptées. Bien que cette pratique simplifie la gestion, conserver le contenu chiffré à côté de la clé de déchiffrement permet à un pirate de compromettre des données avec une seule violation.

Préparer Un Solide Plan De Reprise Après Sinistre

Peu importe le nombre de politiques et de mesures que vous mettez en place, quelque chose finira par mal tourner. Même si vous mettez en œuvre toutes les meilleures pratiques de gestion des clés de chiffrement, les incidents suivants sont toujours probables :

- Un utilisateur perdra les informations d’identification de sa clé.

- Quelqu’un enverra accidentellement des clés à la mauvaise personne.

- Un ex-employé mécontent peut supprimer une clé.

- Les pirates pourraient s’introduire dans le stockage des clés.

- Les algorithmes de chiffrement peuvent avoir une faille.

- Un développeur pourrait accidentellement publier une clé privée sur un référentiel public.

Les accidents se produisent, donc être préparé aide à atténuer le risque. Identifiez toutes les possibilités et créez un plan de reprise après sinistre robuste pour vous assurer que l’équipe est prête pour tous les scénarios.En savoir plus sur la reprise après sinistre dans le cloud et les avantages de la sauvegarde des données critiques dans le cloud.

Répartir Les Processus De Chiffrement Et De Déchiffrement

Une entreprise peut exécuter des processus de chiffrement et de déchiffrement soit :

- Localement au niveau du fichier, du champ de base de données ou de l’application.

- Sur un serveur de chiffrement à usage unique.

Du point de vue de la sécurité, la distribution des processus de brouillage et de désembrouillage est une meilleure option. Si vous configurez une distribution sécurisée des clés, la séparation du chiffrement et du déchiffrement conduit à :

- Meilleure performance.

- Bande passante inférieure.

- Disponibilité accrue grâce à moins de points de défaillance.

- Meilleures transmissions de données.

L’exécution du chiffrement et du déchiffrement sur un serveur central est plus simple à configurer, mais vous rencontrerez probablement des problèmes de performances. De plus, si un attaquant compromet le serveur central, toute votre infrastructure de sécurité pourrait tomber en panne.

Les Meilleures Pratiques De Gestion Des Clés De Chiffrement Assurent La Sécurité Et La Santé De La Cryptographie

La mise en œuvre des pratiques répertoriées ci-dessus garantira que la gestion des clés ne devienne pas une faiblesse de votre stratégie de sécurité. Utilisez des politiques solides, des contrôles d’accès robustes et une centralisation pour protéger et garder le contrôle de vos clés de chiffrement.