Les dirigeants de votre entreprise sont-ils vulnérables à une attaque ?

Une attaque à la baleine est très similaire à une attaque de phishing, juste avec des cibles plus grandes telles que la suite c. Dans cet article, découvrez comment garder une longueur d’avance sur la menace et prévenir une violation de données.

Une attaque de chasse à la baleine est une attaque de harponnage contre un cadre supérieur. Il s’agit généralement d’un employé de niveau C, comme un directeur général ou un directeur financier.

Dans cette attaque, le pirate tente de manipuler la cible. L’objectif peut être des transferts d’argent de grande valeur ou des secrets commerciaux. Le terme whaling (ou whale phishing ) fait référence à la valeur élevée de la cible.

Différences Entre Le Phishing, Le Whaling Phishing Et Le Spear Phishing

Avec le phishing typique, les attaquants ratissent large. Cela signifie souvent spammer une liste de diffusion. Seule une fraction des destinataires doit répondre pour que cela en vaille la peine. Les attaques de phishing régulières demandent souvent de l’argent à la cible et promettent de rembourser plus d’argent plus tard. L’agresseur prend alors l’argent et disparaît.

Une attaque de spear phishing est légèrement différente. Dans ce type d’attaque de phishing, l’attaquant identifie une cible spécifique. Les pirates apprennent des détails sur leur cible et adaptent l’attaque en conséquence. Un harponneur peut sélectionner une personne du service informatique d’une grande entreprise. Ensuite, apprenez les habitudes, les goûts et les aversions de cette personne pour utiliser ces connaissances pour gagner sa confiance. L’attaquant peut alors utiliser l’ingénierie sociale contre la cible. La victime peut donner accès à des données sensibles ou même transférer de l’argent.

La cible des attaques de spear phishing sont les gens ordinaires. Une attaque baleinière vise une cible de haut niveau ou difficile . Il s’agit généralement d’un employé de niveau C d’une société. Ces cibles ont souvent une meilleure sensibilisation à la sécurité. Un baleinier est généralement à la recherche de gros transferts d’argent ou de secrets commerciaux.

Comment Fonctionne L’hameçonnage Des Baleines

- Urgence : une tactique de phishing courante consiste à créer un sentiment d’urgence. Les attaques à la baleine ne sont pas différentes. Les attaques de chasse à la baleine impliquent généralement des conséquences massives et un court laps de temps. L’urgence décourage la cible de prendre le temps de réfléchir à ses actions.

- Risque élevé / effort faible : l’attaquant peut menacer d’une poursuite coûteuse ou d’une exposition aux relations publiques. Ces menaces seraient désastreuses pour l’entreprise ou l’individu. Le pirate veut que la cible contourne la procédure de sécurité. Habituellement, l’action est simple par rapport au danger. Un exemple pourrait être le câblage de fonds pour éviter une action réglementaire. Un autre peut être de cliquer sur un lien vers un site Web qui installe des logiciels malveillants. Cette attaque utilise une menace substantielle pour obtenir une réponse à faible effort.

- Détails spécifiques : les attaques de chasse à la baleine peuvent rapporter de grandes récompenses. Les attaquants consacrent beaucoup de temps et d’efforts à l’attaque. L’ingénierie sociale est souvent utilisée pour obtenir des informations personnelles. Ils recherchent l’entreprise pour connaître les noms et les réalisations des différents employés et utilisent les détails pour exploiter la confiance de la cible. Si la cible fait confiance à l’attaquant, elle est plus susceptible de se conformer.

- Usurpation d’identité : Une autre tactique courante est l’utilisation de l’usurpation d’identité. Un pirate informatique peut utiliser les détails de la société pour se faire passer pour un fonctionnaire supérieur. Par exemple, un attaquant peut se faire passer pour un cadre supérieur et demander un rapport sur la paie des employés . Ou, ils peuvent prétendre être un collègue connu de la cible. Souvent, l’adresse e-mail est usurpée – ou falsifiée – pour avoir l’air authentique. L’usurpation d’identité peut inclure une adresse e-mail et des logos d’entreprise d’apparence valide.

Comment Prévenir L’hameçonnage Des Baleines

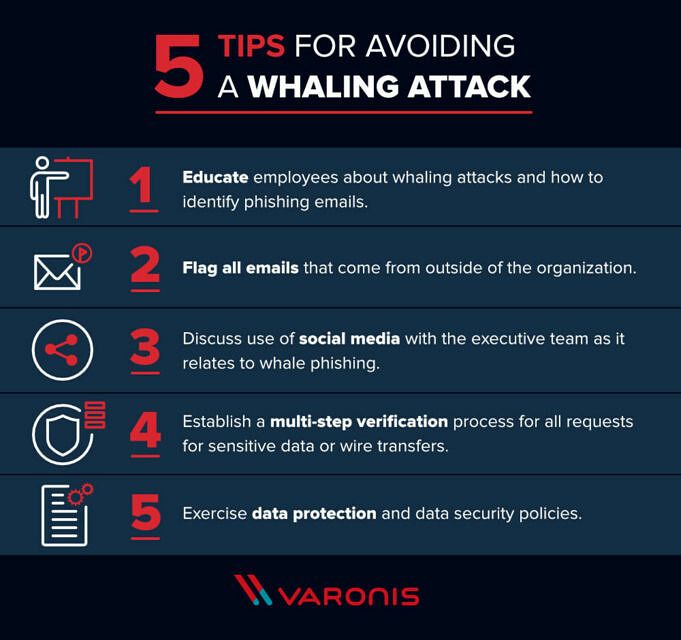

Sensibiliser Les Salariés Aux Postes Sensibles

Cela inclut tous les cadres supérieurs. Il est également sage d’éduquer les employés occupant des postes sensibles comme l’informatique et la comptabilité. Les employés occupant des postes de direction constituent également des cibles tentantes. Formez TOUS les employés à se méfier des attaques de phishing et de chasse à la baleine. Si les employés savent quoi surveiller, ils peuvent se protéger.

Les Employés Seniors Doivent Avoir Des Profils Privés Sur Les Réseaux Sociaux

Les sites de médias sociaux fournissent une mine d’informations pour l’ingénierie sociale. Un attaquant pourrait apprendre qu’un dirigeant a brûlé les hamburgers lors d’un pique-nique d’entreprise, puis utiliser cette information pour renforcer sa crédibilité. Garder les profils privés permet de limiter la capacité d’un attaquant à trouver des données compromettantes.

Signaler Les E-mails Provenant De L’extérieur De L’entreprise

Les attaques à la baleine se font souvent passer pour quelqu’un au sein de l’entreprise. Le signalement des e-mails externes peut avertir les utilisateurs que l’attaquant n’est pas celui qu’ils prétendent être. Les attaquants attaquent rarement depuis la même entreprise. Cette stratégie peut faire prendre conscience d’une attaque.

Pratiquez Et Appliquez Une Bonne Hygiène Des E-mails

Les utilisateurs ne doivent pas cliquer sur des liens suspects ou des pièces jointes non sollicitées.

Si l’employé n’a pas spécifiquement demandé l’e-mail, il doit faire très attention. Tout ce qui nécessite une action immédiate et drastique doit être vérifié. Analysez les e-mails avec un scanner de virus et de logiciels malveillants. Passez le pointeur de la souris sur le nom de l’expéditeur pour voir la véritable adresse e-mail. Dans un e-mail Web, cliquez sur « plus d’informations » ou « afficher les détails » pour voir l’expéditeur.

Utiliser Un Système De Vérification Pour Une Action Drastique

La formation à la sensibilisation à la sécurité est essentielle. Formez votre personnel aux procédures de sécurité des données et à la recherche d’e-mails de phishing suspects. Demandez aux employés sensibles de vérifier les demandes inhabituelles.

Par exemple, un employé peut vérifier la menace d’un procès auprès du service juridique. Ou, ils peuvent appeler un cadre supérieur au téléphone pour vérifier le transfert des dossiers fiscaux des employés. Envisagez une politique qui exige une vérification pour les virements électroniques.

Utiliser Les Technologies De Protection Des Données

Les gens font des erreurs et les pirates sont des spécialistes de l’ingénierie sociale. En dernier recours, mettez en œuvre des pratiques en matière de données qui empêchent un individu de causer des dommages .

Utilisez la gestion des accès, assurez-vous que l’accès de l’utilisateur root est limité au point de besoin. Assurez-vous également que toutes les autorisations des utilisateurs sont appropriées et nécessaires pour chaque fonction. Mettre en œuvre et maintenir la suite habituelle d’outils de sécurité informatique : pare-feu, logiciel de détection d’intrusion et utilitaires d’analyse de logiciels malveillants.

La Protection Active Contre Les Menaces Protège Votre Entreprise Contre La Chasse à La Baleine

La chasse à la baleine ressemble beaucoup au spear phishing – juste avec des poissons plus gros.

Les cibles de chasse à la baleine rapportent des récompenses beaucoup plus importantes, ce qui incite à investir plus d’efforts dans une attaque. Bien que n’importe qui puisse être vulnérable à l’ingénierie sociale, la formation à la sécurité reste la meilleure défense. Les employés de haut niveau doivent s’attendre à être une cible et se défendre en conséquence. En cas de violation, la planification de la réponse aux incidents peut aider à atténuer les dommages.